포트 스캔

■개요

1. 보안 점검 / 모의 해킹 등에서 정보 수집의 첫 단계

2. 대상 서버의 활성화 된 서비스(포트) 확인

3. 불법임. 주의 요함. 본인 자산에서만 테스트할 것.

■사전 정보

1. TCP

1. 3-way-handshake를 통한 신뢰성있는 통신

2. 패킷 유실되었을 때 재전송 함으로써 패킷 오전송 / 유실 방지

3. 데이터 유실에 민감한 서비스(ex 웹, e-mail등)에 사용

2. UDP

1. 신뢰성 없는 통신

2. 전송 속도에 우선순위를 둔다

3. 오전송 / 유실 여부를 판단하지 않음

4. 데이터 전송이 빠르게 요구되는 서비스에 사용(ex 인터넷전화, 영상, DNS)

■TCP 포트 스캔

1. 3-way-handshake를 이용 함

■실 예시

1. 준비

1. nmap(Network Mapper)

1. 무료 소프트웨어

2. 네트워크와 포트 스캐닝에 널리 사용

3. https://nmap.org/download.html

2. Wireshark

1. 무료 소프트웨어

2. 패킷 분석에 널리 사용

3. https://www.wireshark.org/

2. nmap을 사용하여 포트스캔을 수행 한 예시

- nmap을 통한 방화벽 접속 포트, NAS 포트 등 열려있는 포트 확인

3. TCP 포트 스캔 - TCP Syn

1. 개요

1. 공격자 → 대상서버로 SYN 전송

2. 서버의 응답패킷을 보고 포트 상태 확인

3. 정상적인 3-way-handshake를 통한 스캔이므로 서버 측에 로그가 남게 됨

2. (서버의)응답 패킷 종류

1. 열린 포트 : SYN-ACK → 공격자 ACK

2. 닫힌 포트 : RST-ACK

3. 차단 포트 : 응답 없음

3. 패킷 확인

1. 열린 포트

- 서버에서 SYN,ACK를 보내는 것으로 열린 포트임을 확인

2. 닫힌 포트

- 서버에서 RST, ACK를 보내는 것으로 닫힌 포트임을 확인

4. TCP 포트 스캔 - TCP half open

1. 개요

1. 공격자 → 대상서버로 SYN 전송

2. 서버의 응답패킷을 보고 포트 상태 확인

3. 서버의 SYN-ACK에 공격자는 RST 패킷으로 응답하여 3-way-handshake 과정을 맺지 않음 → 로그 남지 않음

2. (서버의)응답 패킷 종류

1. 열린 포트 : SYN-ACK → 공격자 RST

2. 닫힌 포트 : RST-ACK

3. 차단 포트 : 응답 없음

3. 패킷 확인

1. 열린 포트

- 서버에서 SYN,ACK를 보내는 것으로 열린 포트임을 확인

- 공격자가 RST를 보내는 것으로 정상적인 과정을 맺지 않아 로그가 남지 않도록 유도

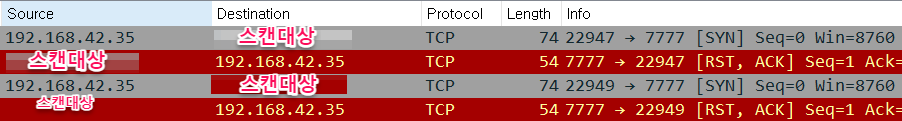

2. 닫힌 포트

- 서버에서 RST, ACK를 보내는 것으로 닫힌 포트임을 확인

'Technical > Security' 카테고리의 다른 글

| DDOS 대응시스템 장비(AhnLab) 공격 별 필터 적용 예시 (0) | 2021.08.24 |

|---|---|

| DDoS 모의 훈련 시나리오 예시 (0) | 2021.08.05 |

| [보안공지] VMware 제품 보안 업데이트 권고 , KISA (0) | 2021.06.23 |

| [보안공지] Cisco 제품 취약점 보안 업데이트 권고 , KISA (0) | 2021.06.10 |

| [보안공지] Apple 제품 보안 업데이트 권고 , KISA 2021.05.25 (0) | 2021.05.25 |

댓글