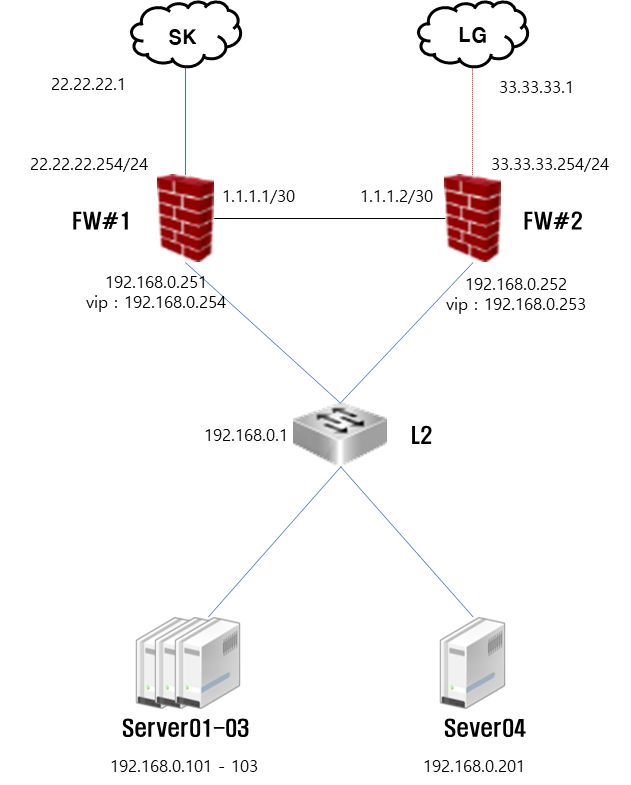

1. 요구사항

- 평상시 주 회선 SK로 트래픽이 흐름

- Sever04서버는 다소 트래픽 많음

- Sever04만 다른 서비스에 영향을 주지 않기 위해서 평상시 LG회선 이용

- 회선 장애 시, 정상회선으로 서비스 이어 받음

2. 회선

1) 서로 다른 회선으로 인터링크 없음 - 이중화 설정 없음

3. 방화벽

1) FW#1 는 SK쪽으로 디폴트 게이트웨이 잡음 / FW#2 는 LG쪽으로 디폴트 게이트웨이 잡음

2) 기본적으로 인터링크를 통해서 FW#1, FW#2간에 상태 체크

3) 회선 장애 판단 기준

1안) 방화벽 기준 링크 up/down

2안) dns(168.126.63.1) 또는 게이트웨이로 ping 체크

※주의 : 인터넷을 넘어 체크를 하는 것이기에 평상시에도 간혹 실패할 수 있기때문에 너무 민감하지 않도록 옵션 조정이 필요 함

4) 장애 발생 판단 시, 가진 vip(192.168.0.253, 254)가 상대 장비로 넘어 감

4. 서버

1) Server 01-03의 게이트웨이 : SK쪽 FW의 VIP 192.168.0.254

2) Server 04의 게이트웨이 : LG쪽 FW의 VIP 192.168.0.253

5. 장애 시 동작 - FW#1에서 168.126.63.1 ping 1분간 실패

1) 설정에 따라 ping 체크 실패 시 FW#1의 회선쪽 인터페이스 강제 Down

2) FW#1는 장애로 판단

3) 이중화 상태 : FW#1 - down, FW#2 - Single

4) FW#2가 vip 192.168.0.253과 254를 모두 가짐

5) Server01-03 트래픽 흐름

- 게이트웨이인 192.168.0.254로 트래픽 던짐 -> FW#2로 흐름

- FW#2는 디폴트 게이트웨이인 LG로 경로 지정 함

- 전환 시 순단 후 서비스 정상화

6) Sever04

- 평상시와 똑같이 게이트웨이인 192.168.0.253으로 트래픽 던짐 -> FW#2로 흐름

- 서비스 단절 없음

6. 주의사항

1) 일반적으로 Outbound 트래픽의 경우 FW에서 사설IP -> 공인IP로 주소 변환(NAT) 함

2) FW#1 장애발생하여 FW#2 전환 후에도 세션을 동기화하고 있다면, FW#2로 트래픽이 흐르는대도 불구하고 FW#1의 공인 IP로 NAT 되는 경우 발생

- ex) FW#2로 흐르는 Outbound 트래픽이 22.22.22.254로 NAT 됨 > 통신 불가

3) 위 구성 에서는 FW#1와 FW#2간의 세션 동기화 옵션 비활성화 권장

'Technical > Security' 카테고리의 다른 글

| IPSec VPN 이중화 진행 예시(1/5) - 작업개요 (0) | 2024.04.22 |

|---|---|

| fortigate 기본 nat 모드 설정 (1) | 2023.07.07 |

| 안랩방화벽 구버전(2.7.3 이하) 다운그레이드 TA관련 주의사항 (2) | 2022.04.29 |

| 랜섬웨어 내용정리 (0) | 2022.03.24 |

| 안랩 방화벽 로그 상태 플래그 값 (0) | 2022.02.22 |

댓글