fortigate를 이용하여 일반적인 nat 구조로 구성하여 보겠습니다.

테스트할 장비는 fortiWiFi-61E 로 진행하겠습니다.

펌웨어 버전은 7.2.4 입니다.

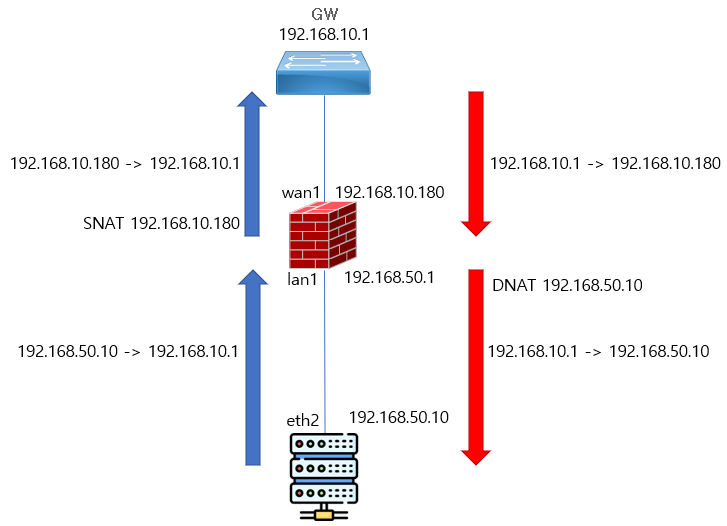

구성환경

wan1 192.168.10.180

lan 192.168.20.1

gw 192.168.10.1

설정법

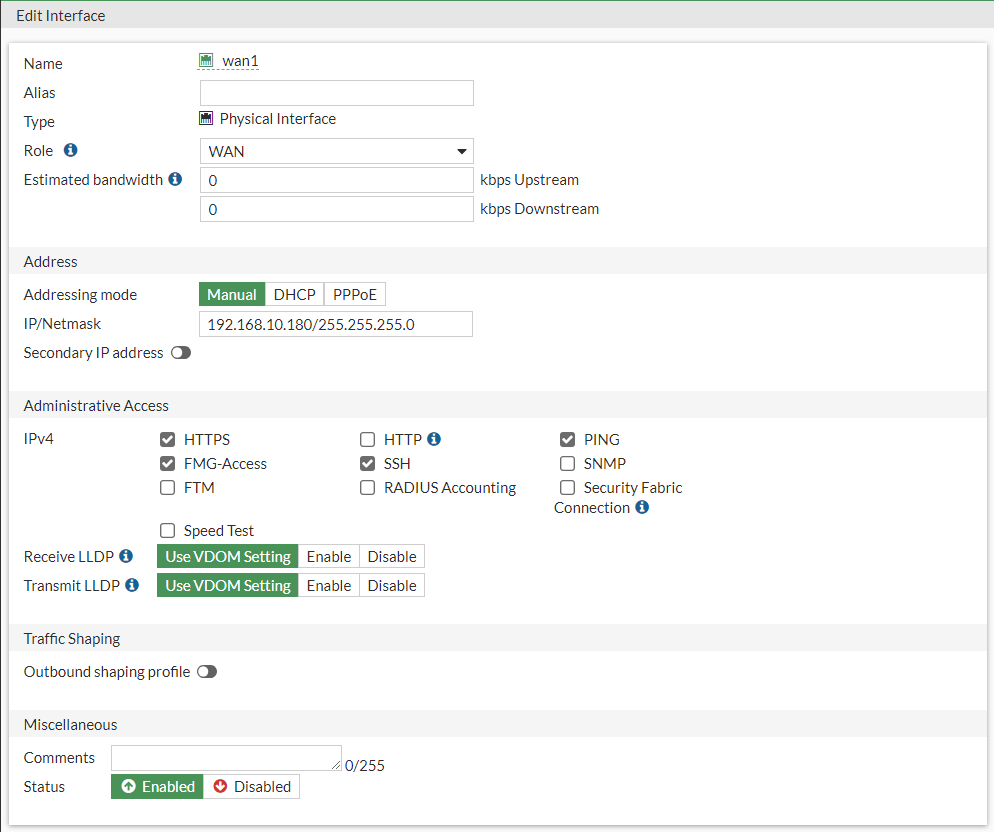

1.인터페이스 설정

-Network -> Interfaces 에 들어갑니다.

-wan1 인터페이스에 들어가 다음과 같이 설정합니다. 만약 회선이 유동ip라면 Address에서 Addressing mode를 DHCP로 설정합니다.

-공인 IP로 HTTPS,SSH 관리자 접속이나 PING 을 차단하고 싶은 경우에는 Administrative Access 에서 IPv4 중 체크박스를 해제하시면 됩니다.

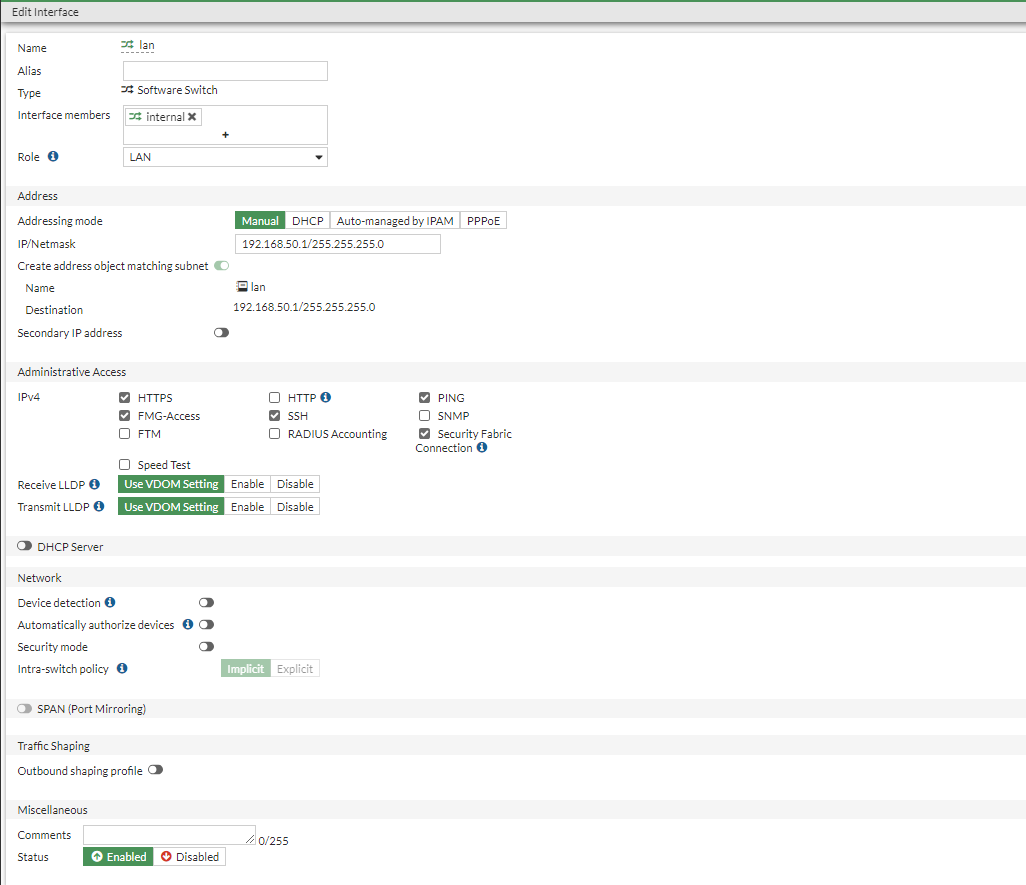

-lan1 인터페이스에 들어가 다음과 같이 설정합니다.

-만약 방화벽에서 dhcp server를 이용한다면 DHCP Server 메뉴를 클릭해 활성화 하시면 됩니다.

2.정책 설정

-Policy & Objects -> Firewall Policy에 들어갑니다.

-fortiWiFi 경우 기본적으로 lan 인터페이스와 wan1 인터페이스의 정책이 생성되어 있습니다. 해당 정책을 지우고 새로 생성해 보겠습니다.

-좌측 상단의 Create New 를 클릭합니다.

-아래와 같이 설정합니다

-Security Profiles의 메뉴들은 사용 시 장비에 해당 기능에 대한 라이센스가 활성화 되어야 작동합니다.

위와 같이 생성하면 기본적인 nat 구성이 완료됩니다.

'Technical > Security' 카테고리의 다른 글

| IPSec VPN 이중화 진행 예시(2/5) - 작업준비(1) (1) | 2024.04.23 |

|---|---|

| IPSec VPN 이중화 진행 예시(1/5) - 작업개요 (0) | 2024.04.22 |

| 이중 회선을 사용하는 Static 기반 방화벽 이중화 예시 (0) | 2022.06.23 |

| 안랩방화벽 구버전(2.7.3 이하) 다운그레이드 TA관련 주의사항 (2) | 2022.04.29 |

| 랜섬웨어 내용정리 (0) | 2022.03.24 |

댓글